ProRAT

*NOTA IMPORTANTE: La seguente guida è realizzata SOLO ed ESCLUSIVAMENTE a scopo informativo,non mi riterrò responsabile di ciò che farete con il programma descritto di seguito!

ProRAT è un software RAT (vedi articolo precedente>>>) avanzato che ci permette di avere un controllo pressocché completo sul dispositivo vittima.

Funzionamento e backdoor

Come quasi tutti i RAT,ProRAT controlla gli altri dispositivi tramite una backdoor trojan che viene creata dal programma tramite alcuni semplici passaggi ed inviata alla vittima tramite email. Inoltre una volta che la vittima avrà aperto inconsapevolmente il trojan,e quest'ultimo avrà installato la backdoor,ci verrà fornito il suo IP.

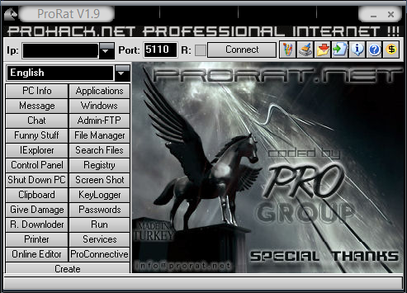

Interfaccia

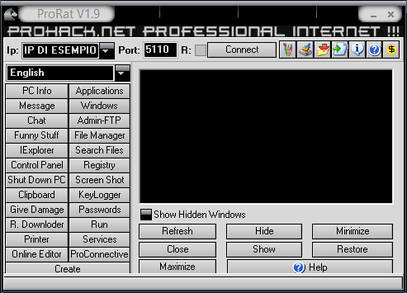

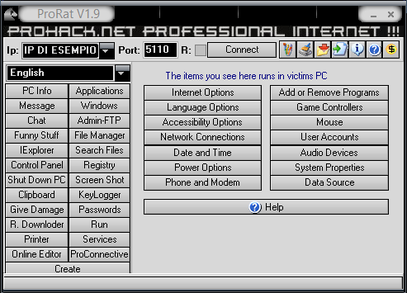

Andiamo ora ad analizzare nello specifico l'interfaccia di ProRAT.

Queste icone colorate stanno a indicare varie funzioni eseguibili,come importare o esportare file.

In questa parte della finestra viene mostrato l'IP della vittima,il numero della porta e il tasto "connetti".

In questa parte della finestra sono presenti le varie funzioni possibili con questo programma,quali esplora file,inviare messaggi,spegnere il PC e molte altre di cui parleremo più più avanti.

Al di sotto della barra delle funzioni è presente il tasto "crea",che serve appunto per creare il trojan da inviare alla vittima.

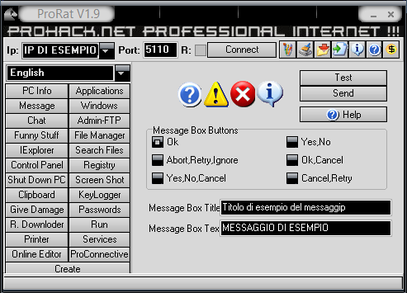

Cliccando su "create" appare questa finestra,nella quale sono resenti tutte le opzioni di creazione del trojan. Mi sembra inutile scrivere oltre perché nel programma è tutto molto intuitivo e poi anche perché vi consiglio di lasciare le impostazioni così come sono.

Funzioni

Andiamo ora ad analizzare invece le funzioni specifiche di ProRAT,che,essendo un RAT piuttosto avanzato sono un ampia gamma.

PC info

Questa funzione mostra semplicemente le info generali relative all'hardware e al software del PC della vittima.

Applications

Questa semplice funzione mostra le applicazioni e i processi in esecuzione sul PC della vittima e ci permette di terminarli.

Message

Questa utilissima funzione permette di far apparire sul desktop dei messaggi(di errore,,di info,o di avviso) con testo e opzioni di interazioni personalizzate(per esempio "Ok" oppure "Annulla")

Windows

Questa utile funzione permette di visualizzare in tempo reale il desktop del computer vittima,e da qui è possibile avere un controllo completo sulle finestre aperte e quelle iconizzate.

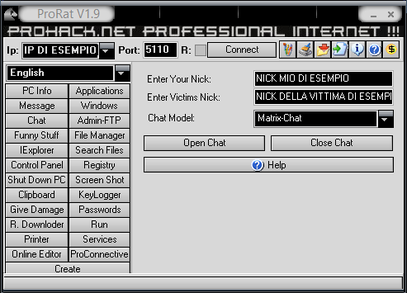

Chat

Questa divertente funzione permette semplcemente di aprire una finestra di chat con la vittima.

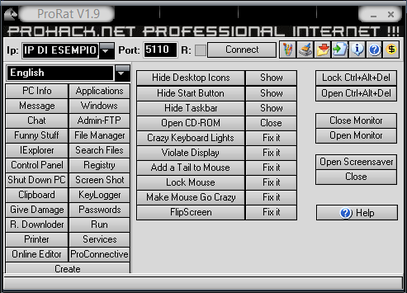

Funny Stuff

Altrettanto divertente e decisamente spassosa è questa funzione,che permette di far eseguire azioni divertenti che possono spaventare la vittima come ad esempio aprirgli il lettore CD,far fermare il mouse,far muovere lo shermo, nascondere la barra degli strumenti,nascondere le icone sul desktop e molte altre,ma non le scrivo tutte perché questa funzione è abbastanza intutitiva.

File Manager

L'utile funzione File Manager permette semplicemente di dare una "sbirciatina" alle cartelle(di sistema e personali) presenti sul computer vittima,dalle quali è possibile prendere file,e nelle quali è anche posssibile inserirne altrettanti.

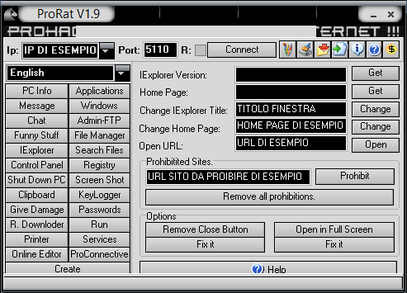

IExplorer

Questa opzione permette di modificare le opzioni dei browser utilizzati nel computer vittima. Ad esempio è possibile cambiare l'Homepage,cambiare il titolo della finestra,aprire un determinato URL,o proibire completamete l'accesso ad un determinato sito.

Search Files

Funzione molto simile a "File Manager",l'unica differenza rispetto a quest'ultima è che "Search Files" permette di inserire manualmente il nome dei file da prelevare.

Control Panel

Avete presente il pannello di controllo di windows? Non dissimile da quest'ultimo,questa funzione permette un controllo completo sul PC vittima.

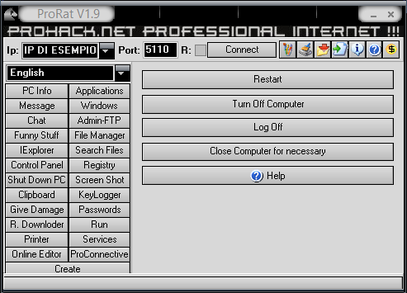

Shut Down PC

Questa semplice funzione permette di spegnere,riavviare,o mettere in Standby il PC vittima.

Screen Shot

Questa funzione permette semplicemente di fare screeenshot al desktop del computer vittima.

Keylogger

Quest'importantissima funzione permette di registrare TUTTO quello che l'utente digita sulla tastiera,comprese password,numeri di serie,etc...

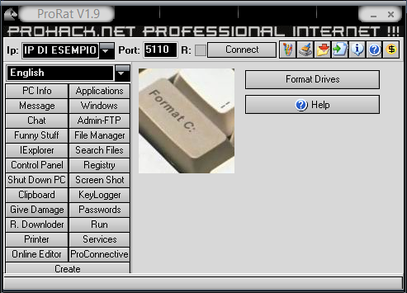

Give Damage

Questa importante funzione permette di "uccidere" il PC vittima. Come ho già detto nell'articolo precedente,questa il funzionamento di questa funzione(scusate il gioco di parole) varia da RAT a RAT,e nel caso di ProRAT essa permette di formattare completamente il PC vittima.

Passwords

Questa semplice ma importante funzione permette di visualizzare e cambiare le passwords di sistema

Run

L'ultima funzione che vorrei menzionare è "Run",che permette di aprire programmi presenti nel computer.

Attornado 16/07/2014

Titolo di

Esempio

Titolo di

Esempio

Scrivi commento

Giovanni (mercoledì, 09 settembre 2015 14:11)

Ciò

Gabriele (mercoledì, 02 marzo 2016 12:17)

Il sistema mi è chiaro, ma non ho capito un semplice e fondamentale passaggio,

per avere l IP della "vittima" anche se lo userei a casa per scopo personale e per assistenza ai miei nonni.

devo su "create" immettere l email della vittima, arriverà un trojan che quando aprirà io riceverò l IP.. ma "DOVE?" ricevere questo IP?

chri (martedì, 03 luglio 2018 01:03)

ciao una domanda che vorrei chiederti ma se io vado dal pc della scuola e mi scarico il sito prorat una volta installato messo l email quella del pc una cosa che vorrei chiederti ma se il pc e windows 7 dove devo installare l app ecco una volta fatto la vittima apre l immagine ma il suo pc e windows 10 fa lo stesso la beackdor?grazie in anticipo per la risposta

mat (mercoledì, 30 gennaio 2019 18:48)

Bisogna sempre avere un trojan per visualizzare ip perche oltre a mandarti ip ti crea un canale per accedere al pc. (se tu sai gia indirizzo ip ma senta trojan non riuscirai mai a collegarti)

Francesco (giovedì, 01 agosto 2019 08:57)

Ciao

Giuseppe Garibaldi (martedì, 31 marzo 2020 19:54)

Ciao

fabrizio (domenica, 10 maggio 2020 00:41)

Spero davvero che questo forum sia ancora attivo, funziona solo con pc in 32 o anche in 64? fa differenza? se ho già l’ip della “vittima” è comunque necessario inviare la mail con la backdoor?

Shuvi (giovedì, 21 gennaio 2021 23:47)

Figo, ci devo provare

Riccardo (sabato, 23 gennaio 2021 15:14)

�️ Ciao �️

Anonymus Italia - DarckCuervo (lunedì, 04 settembre 2023 17:21)

Rat terminato

Tutti i codex non disponibili

Progetto chiuso il 01-01-2022 00:55

-----------------------------------------

Anonymus