RAT

*NOTA IMPORTANTE: La seguente guida è realizzata SOLO ed ESCLUSIVAMENTE a scopo informativo,non mi riterrò responsabile di ciò che farete con i software descritti in seguito.

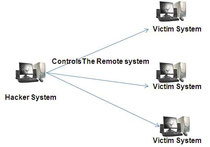

Oggi parliamo dei RAT(Remote Administrator Tool),dei software che servono fondamentalmente a controllare computer a distanza tramite un "server" che una volta aperto inconsapevolmente dalla vittima,ci fornirà il suo indirizzo IP ed installerà una backdoor. Quest'ultima permetterà di controllare il PC della vittima a distanza permettendoci di compiere azioni di amministrazione.

Le Backdoor

Le backdoor sono usate dai RAT per avere accesso al sistema operativo della vittima. In sostanza si tratta di vere e proprie "porte" sul sistema operativo.

Ne esistono di due tipi:

- Trojan Horse: questo tipo di backdoor è la più comune e anche la più efficace. In sostanza si tratta di un codice eseguibile malevolo che permette di stabilire una connessione tra un dispositivo locale e tra un dispositivo remoto.

- Backdoor for Exploit: molto simile al precedente,si tratta di codici malevoli che vengono igniettati però attraverso un sito,sfruttando i bug di quest'ultimo.

Azioni che si possono far eseguire ai computer vittima

Elenchiamo una serie di azioni che si possono far eseguire al computer vittima,a seconda della qualità del RAT è possibile eseguire azioni più o meno complesse; infatti dei RAT più comuni pochi funzionano bene e permettono di eseguire azioni complesse.

Cancellare file

Cancellare file presenti nel computer vittima senza che il possessore di quest'ultimo se ne accorga è tra le azioni più semplici,infatti anche i RAT più comuni hanno questa possibilità.

Osservare la vittima

La maggiorparte dei RAT permette anche di accedere alla webcam della vittima permettendoci di osservarla.

Aprire finestre

Aprire finestre nel computer vittima è un'azione semplice ma allo stesso tempo fondamentale che permette un completo controllo sul dispositivo. Questa opzione è disponbile su una buona perte dei RAT.

Disattivare Firewall,Antivirus e altri sistemi di sicurezza

Pochi RAT fra quelli più complessi possiedono questa straordinaria funzione che rimuoverà qualsiasi ostacolo ci si presenti davanti nel controllo del dispositivo vittima.

Recare danno al computer vittima

La funzione "recare danno" è disponibile generalmente sui RAT più avanzati,e a seconda del RAT,cambia la sua modalità. In ogni caso,essa permette di "distruggere" il computer vittima.

I RAT più importanti

I RAT più importanti che sono dei "MUST" da avere nel proprio computer sono tre: ProRAT e DarkComet e Back Orifice,molto avanzati e con molte funzioni. Non vale la pena mensionarne altri perché questi tre sono sicuramente tra i più usati. La distribuzione Linux "particolare" Back Track contiene delle app che fungono da RAT,ma di questo parleremo più avanti.

Titolo di

Esempio

Titolo di

Esempio

Scrivi commento

ccxc (giovedì, 07 aprile 2016 15:12)

ok

Yurmin (sabato, 20 maggio 2017 23:04)

You noto aaaaaaaaaaaaaaaaaaaaaaaaaaaaa

. Homework of................oooooooooooooooooooooooo tour work. Your Work. Your Home. Your sanity.

IIIIIIIIIIII am you.you.your.you.Home.sanittt.

Ggh (lunedì, 17 dicembre 2018 22:40)

Ggjvv

r7b22 (mercoledì, 13 gennaio 2021 09:14)

Lo voglio

peppe (lunedì, 01 febbraio 2021 15:21)

"Non vale la pena mensionarne altri". Si dice "menzionarne". Siamo scarsini in ortografia...

peppe (lunedì, 01 febbraio 2021 15:22)

sempre uno spazio dopo virgola e punto. Mai uno spazio prima di virgola e punto